Kiberbiztonsági felügyelet és menedzselt szolgáltatások (SOC)

Kritikus adatvagyon és digitális szolgáltatások védelme, megelőzés-központú megközelítéssel

Az egyre kifinomultabb és veszélyesebb támadások célkeresztjében nem kizárólag nagyvállalatok és kritikus infrastruktúrát üzemeltetők állnak

4iG IT SOC - MENEDZSELT BIZTONSÁGI OPERATÍV KÖZPONT

A saját Security Operations Center (SOC) építése és fenntartása jellemzően a nagyvállalatok privilégiuma. Ennek alternatívája, amikor a külső, széles körű szaktudással rendelkező specialista kiberbiztonsági csapat - mint a 4iG IT SOC TEAM - végzi a rendszerek folyamatos monitorozását, a rendellenességek detektálását, incidensek elhárítását, valamint ezek nyomonkövetését. Egy 2018-as tanulmány (SOC-as-a-Service versus DIY SOC - A Frost & Sullivan Report ) alapján egy középvállalat számára saját kiberbiztonsági csapatot létrehozni es működtetni 3 éven keresztül majd kilencszer drágább, mint megvásárolni a szolgáltatást.

Napról napra egyre kifinomultabb és veszélyesebb támadási formák jelennek meg, amelyek célkeresztjében éppúgy állnak nagyvállalatok, állami intézmények, kritikus infrastruktúrát üzemeltetők vagy éppen kis- és középvállalatok .

A működés ellehetetlenítése mellett a sikeres támadás következményeként általában üzleti titkok, személyes adatok , értékes információk kerülnek nyilvánosságra, ami – a direkt anyagi károk mellett – jelentősen rombolhatja a megtámadott szervezet hírnevét. Ezért ma minden vállalat számára elengedhetetlen, hogy külön figyelmet fordítson az átfogó kiberbiztonságra, folyamatosan figyelje az aktív és passzív támadási vektorokat, követve a vállalata és beszállítói láncolata ellen irányuló fenyegetéseket.

| TIPIKUS PROBLÉMA | HAVIDÍJAS 4iG IT SOC SZOLGÁLTATÁS |

|---|---|

| Specialista szakértői személyzet hiánya kevés szakember van a munkaerőpiacon, magas bérigények (nagyvállalati/multi háttér) | Specialisták akár 7x24 ügyeletben, egyértelmű riasztási és eszkalációs útvonalakkal |

| Kiberbiztonsági beruházások rugalmatlanok, nehezen tervezhetőek hosszú életciklus, kapacitástervezés, gyors elavulás tőkeigényesekbevezetési projektek hossza és költsége | Rugalmasan átméretezhető védelmi szoftverek és hardverek a szolgáltatási havidíj részeként, kezdeti bevezetés |

| Több telephely, távmunkások védelme nehézkes , a védekezés műszaki és emberi tényezőit kihívás a felhasználók elhelyezkedéséhez igazítani | Helyfüggetlen, rugalmasan változtatható védelmi építőkockák és távfelügyeleti szolgáltatások |

| Adatvédelem kihívásai – GDPR és azon túl általában az üzleti, a jogi és a műszaki megközelítések között nincs harmónia a megfelelő kiberbiztonság egyik alapja az ügyfél- és alkalmazotti személyes adatok és az üzleti adatok egyaránt kiemelt védelmet érdemelneka szabályzatok kialakítása és betartatása is nehézkes lehet | Átfogó adatvédelmi megfelelés szolgálatatásunk is elérhető |

MIÉRT VAN SZÜKSÉG SAJÁT VAGY KISZERVEZETT SOC SZOLGÁLTATÁSRA, FOLYAMATOS FELÜGYELETRE?

- Az elmúlt pár év európai példái alapján zsarolóvírusok célzottan bénítottak meg a KKV-kat is. Senki sem tűnhet el szem elől es nincs olyan, hogy egy vállalat túl kicsi ahhoz, hogy célpont legyen.

- A kiberbiztonsági védelmi felügyelet eltérő szemléletet és háttértudást igényel, mint az IT rendszerek általános üzemeltetése. Nem reális elvárni egy rendszergazdától, hogy védelmi specialistaként is funkcionáljon, ugyanis Jedi lovagok nem léteznek.

- A jelenlegi komplex támadások mélységi- és határvédelmi rendszerek mellett folyamatos elemzést igényelnek. Emiatt a tűzfal, vírusvédelem, adatmentés „szentháromság” szükséges, de messze nem nyújt elégséges védelmet.

- Az IT rendszereken keresztül egy vállalat barmely részét meg lehet bénítani, mert nem igaz, hogy a bevétel/termelés nem függ össze az IT-val. A termelési tervek, a megrendelői adatok vagy a számlák mind olyan információk, amelyek egy kibertámadás esetén potenciálisan elérhetővé válhatnak.

MIÉRT A 4iG IT CSAPATA ÉS SZOLGÁLTATÁSA A LEGALKALMASABB EGY SAJÁT SOC MEGERŐSÍTÉSÉRE, VAGY TELJES KIVÁLTÁSÁRA?

- Folyamatosan figyeljük a hálózati adatforgalmat a rendellenességek után kutatva, védelmi eszközeinkkel elemezzük a legfontosabb beviteli csatornákat (pl. email) a támadások (spear-phishing, social-engineering, Business E-mail Compromise stb.) azonosítása érdekében.

- Visszacsatolásainkkal segítjük partnereinket, hogy képesek legyenek megtenni a szükséges és arányos védekezéshez elengedhetetlen intézkedéseket.

- Az ügyfeleinket ért fenyegetéseket folyamatosan figyeljük, a felfedezett különböző kiberbiztonsági kockázatokat elemezzük, a biztonsági eseményeket észleljük, azok kezelését a megbízásnak megfelelően segítjük és folyamatosan nyomon követjük.

TECHNOLÓGIA

- Egy saját SOC létrehozásával szemben a 4iG IT szolgáltatásának megrendelésekor nincs szükség komoly technológiai beruházásokra, külön rendszerfejlesztésre, így igen nagy anyagi és humán kapacitásba történő beruházásokat spórolhat meg.

- Ebben az esetben a szolgáltató feladata és felelőssége, hogy olyan megoldással biztosítsa a szolgáltatást, amely képes ügyfelünk rendszereinek változáskövetésére, valamint az információbiztonsági trendek mentén az iparági jó gyakorlatok lekövetésére.

- Ennek összes költségét (fenntartás, megújítás stb.) tartalmazza a havidíj, amin felül külön ráfordításra már nincs szükség.

FOLYAMATOK

- A szolgáltatás bevezetésekor – egy komplex felmérést követően – a 4iG IT szakemberei támogatják a vállalati döntéshozókat a kockázatok azonosításában, a fenyegetettségek feltérképezésében és a megfelelő folyamatok kidolgozásában. A bevezetések döntő többségénél ez nem igényel külön ráfordítást.

HUMÁN ERŐFORRÁSOK

- A 4iG IT dinamikusan bővülő biztonsági csapatának szakemberei rendelkeznek a CISM képesítéstől kezdve az OSCP-vel bezárólag a biztonsági minősítések széles spektrumával.

- Ügyfelünk pedig gyakorlatilag a szerződéskötéstől kezdve rendelkezik a szükséges kapacitással, akár az 5x8-as, akár a 7x24-es üzemeltetési konstrukciót választja.

- Előfizetőnk a biztonsági üzemeltetési specialisták mellett tanácsadói és biztonságtechnológiai csapatunk erőforrásaihoz is hozzáfér.

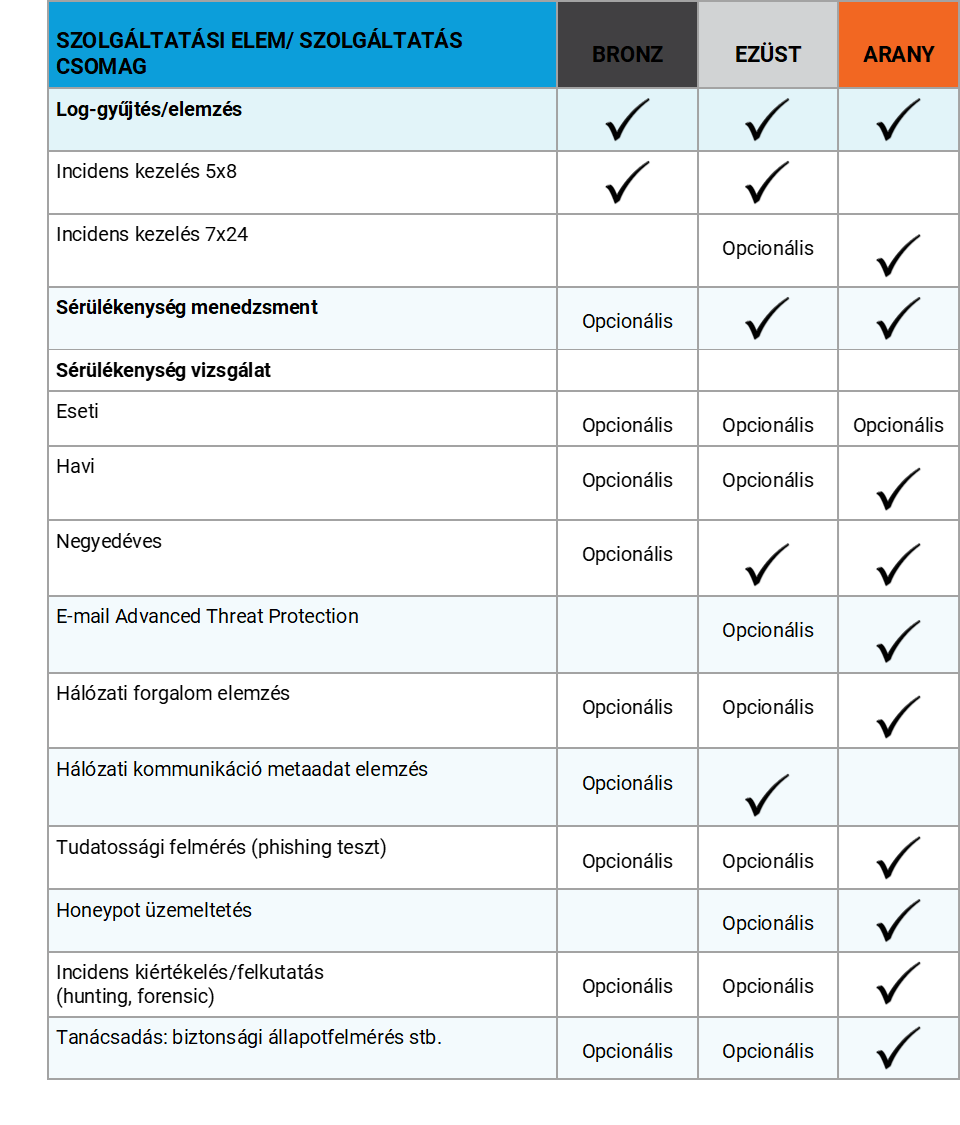

A 4iG IT TESTRE SZABHATÓ CSOMAGAJÁNLATAI

TOVÁBBI KAPCSOLÓDÓ KIBERBIZTONSÁGI MENEDZSELT SZOLGÁLTATÁSAINK

FEJLETT E-MAIL VÉDELEM

(BEC ELLENI VÉDEKEZÉS)

A malwareket, APT-kampányokat, phishing és social engineering támadásokat csak viselkedés alapon lehet kiszűrni.

INCIDENSKEZELÉS

Proaktívan támogatjuk a támadások elhárítását, valamint a káros események bekövetkezésének valószínűségét.

BIZTONSÁGTUDATOSSÁGI OKTATÁSOK

Személyre szabott phishing kampány indításával biztosítjuk a felhasználók tudatossági szintjének felmérését, oktatási anyagok összeállítását.

SÉRÜLÉKENYSÉG MENEDZSMENT

Automatizált eszközökkel felderítjük és azonosítjuk az informatikai infrastruktúra elemeit, és összevetjük a sérülékenységi adatbázisokkal.

VÉGPONTVÉDELEM (xDR)

Az EDR proaktívan észleli az új és ismeretlen fenyegetéseket, valamint a korábban nem azonosított fertőzéseket.

INCIDENS KRIMINALISZTIKAI ELEMZÉS (FORENSICS)

Az offenzív megoldások mellett a SOC-ban legfontosabbnak tartott forensic és incidens felkutatást, kiértékelést is lefedjük.